Hace unas horas mi compañero : @fmogro estabamos hablando en skype, y bueno me paso su reporte un xss en pagina de la presidencia de ecuador, y bueno viendo que el xss era en wordpress, pense y dije que podria aplicarse para la plantilla o el plugin, en ese momento no tenia ni idea, estaba en windows y tenia que pasarme a la backbox, luego de pasarme me pase a escanear el sitio hacer si era un plugin, y no fue asi, era la plantilla que tenia el error. y como todos muchos sitios del gobierno tenian la misma plantilla. ps entonces era un bug en los sitios del gobierno.

Le comente enseguida a mi amigo y me autorizo compartir con ustedes estos xss

Bueno el dork para que ustedes prueben:

Dork: gob.ec/contacto/

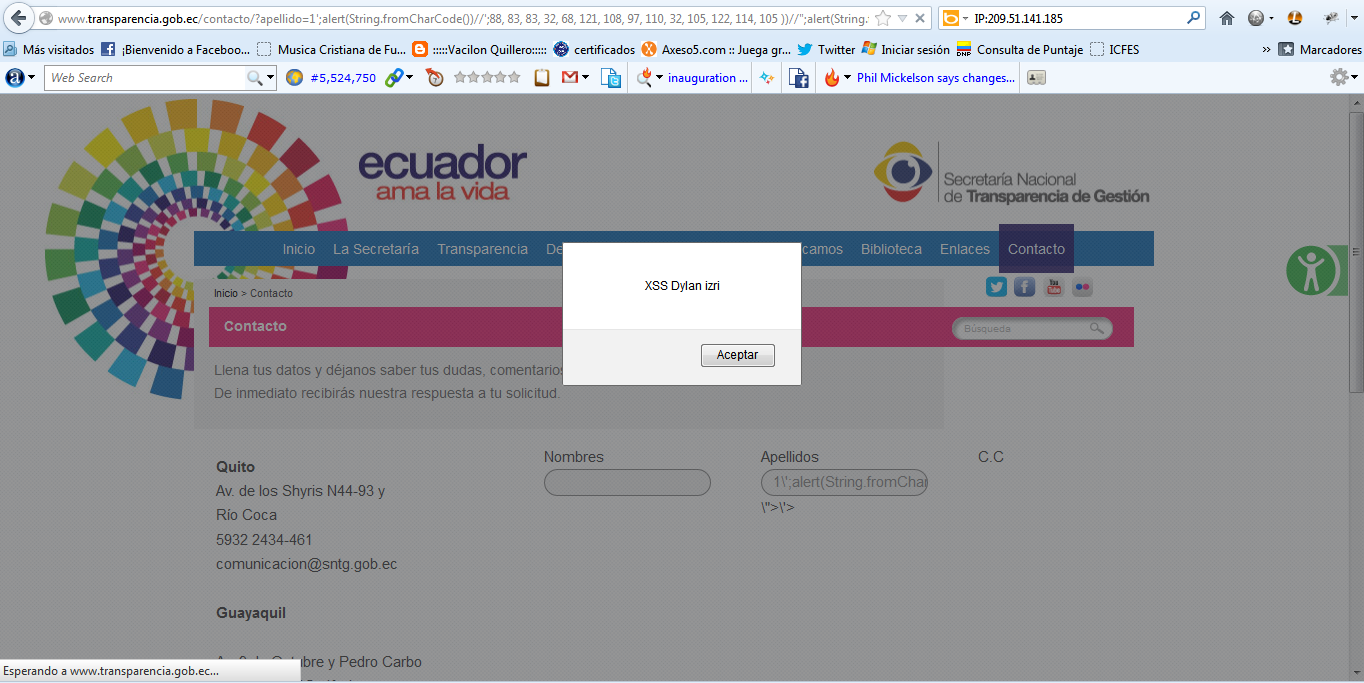

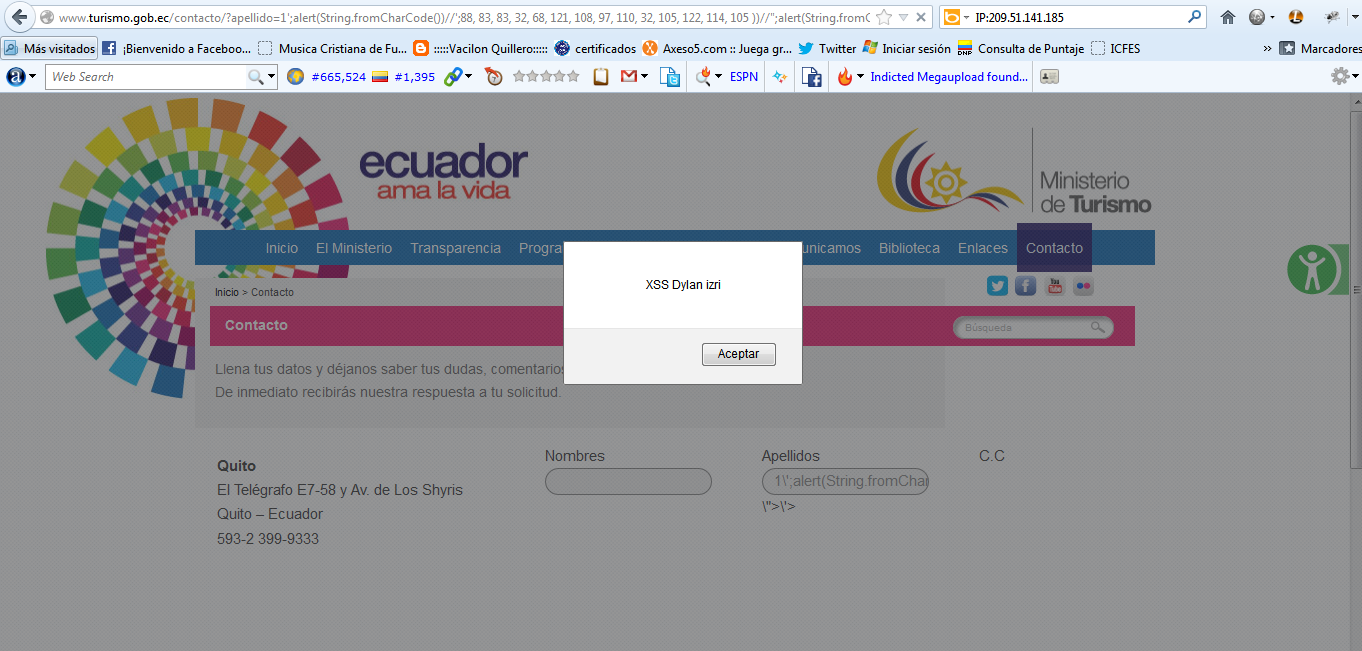

PoC:

www.website.gob.ec/path/contacto/?apellidos=(You Attack XSS)

Bueno ustedes pueden buscar otros dork acerca de esa misma vulnerabilidad. recuerden que son vulnerables los parametros “apellidos” “nombres” entres otros campos del formulario.

Este bug aproximadamente afecta a unos 20 o 30 sitios del gobierno ecuatoriano con la misma plantilla, a parecer es twentyeleven pero con las modificaciones de los “programadores del gobierno”

Actualmente el bug esta siendo reportado aunque lo mas probable es que no respondan, ![]() como suele suseder en estos caso.

como suele suseder en estos caso.

Gracias por leernos! ![]()

Su colaborador y escritor: By Dylan Irzi

Saludos en especial a que fue el que descubrio el parametro vulnerable.:” @fmogro “

Acerca de Mi Dylan Irzi

Colombiano, WebMaster, Independent Security Researcher , Apasionado por la Seguridad Informatica, #WhiteHat. Programador. Co-Fundador y Dueño de WebSecurityDev.com