Cross Site Scripting Archives - WebSecurityDev

[dropcap type=”1″]S[/dropcap]aludos, mis lectores, Despues de un tiempo de no escribir un post de seguridad aca estoy de vuelta!

Un Cross Site Scripting en Box.com

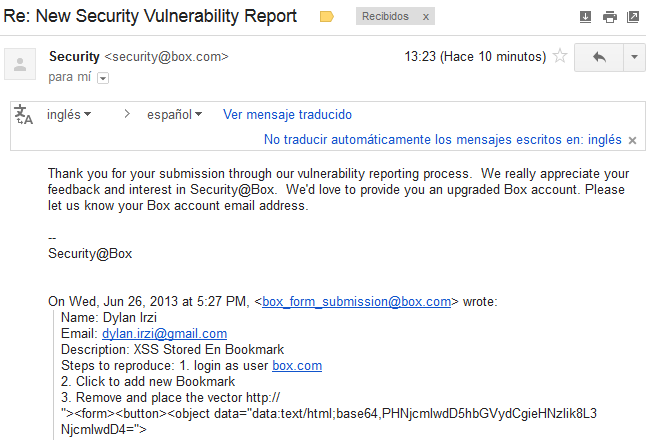

Estavez para contarle una anecdota de un #XSS, Buenos meses antes habia yo reportado un Cross Site Scripting en Box.com en la parte de “Bookmark” o marcadores, esta fue reparada en ese tiempo. y yo me di por bien servido. ( Report & Fixed )

#XSS En @BoxHQ (( Now Fixed ))

pic.twitter.com/6W4gSLHNwa

— Dylan Irzi (@Dylan_irzi11) June 23, 2013

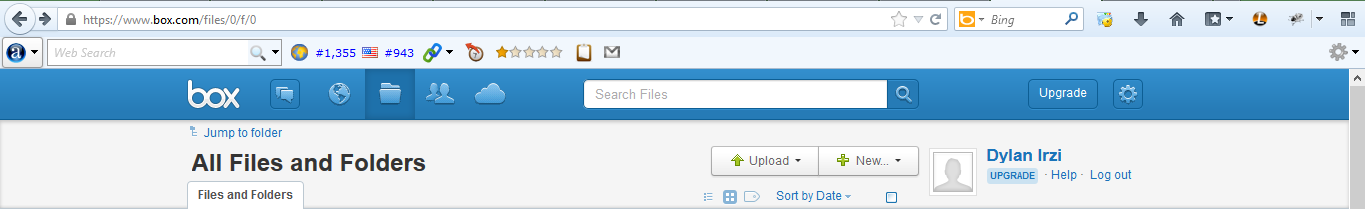

Pero hace 2 dias quize volver a entrar e intentar buscar nuevos errores de seguridad, y llege nuevamente al “Bookmark” e intente con nuevos vectores que habia o si bien encontrado o visto en la red. para bypassear filtros XSS.

y casualmente en los primeros 3 intentos no dieron resultados, me tiraban error y demas.. pero llege a toparme con algo inusual.

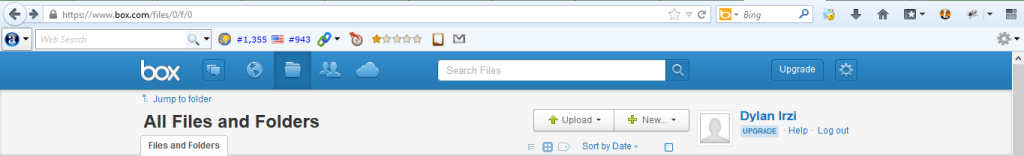

Al introducir un vector HTML5 , Etiqueta “Video” Esta me mostraba… Asi.

Bueno dije si logro vizualizar esa etiqueta podra ejecutar otros vectores de HTML5. Puesto que de estos tengo varios y empeze a probar, algunos ejecutaban otros no, lo que se me hacia que habian “etiquetas” que estaban bloquedas para su uso.

Ash! ya llevaba 15 minutos y nada que lograba un que que saltara el filtro, ps si no ejecutaba un “Alert” para mi no es XSS. “Aunque un Cross Site Scripting es Mas que un simple alerta, vease… (Robano cuentas de Avira Por Cross Site Scripting) Retomando el tema.

Ash! ya llevaba 15 minutos y nada que lograba un que que saltara el filtro, ps si no ejecutaba un “Alert” para mi no es XSS. “Aunque un Cross Site Scripting es Mas que un simple alerta, vease… (Robano cuentas de Avira Por Cross Site Scripting) Retomando el tema.

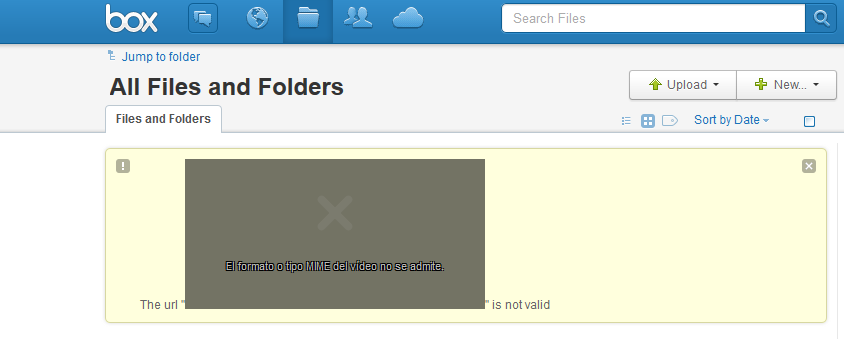

Me sentia fustrado despues de casi 20 minutos de combinar vectores. hasta que logre encontre uno!

Que es Basicamente un combianacion de etiqueta “Button” “form” “object” en Base 64.

<form><button><object data=”data:text/html;base64,PHNjcmlwdD5hbGVydCgieHNzIik8L3NjcmlwdD4=”>

</object></button></form>

pero No fue facil de ejecutarlo por que antes tenias que sobre poner un cierre de etiqueta ( “> ) para que este se ejecutara.. Asi.

Bueno Luego procedi a su reporte y las 24 Horas despues recibi la notificacion de las gracias y que ya habian reparado el Error de Seguridad.

Ahora me quedare esperando el mas espacio en el servicio de “Caja”. Jjejejee esos son algunos de los beneficios de ser WhiteHat.

Bueno mis lectores ! Gracias y nos leemos en otra post de seguridad. No Olviden Seguirme en twitter:

https://twitter.com/Dylan_irzi11

Un Saludo en Especial WebSecurityDev!.

Byt3s!

XSS Reflected- y creando un formulario falso a partir del XSS

https://websecuritydev.com/

By Dylan Irzi

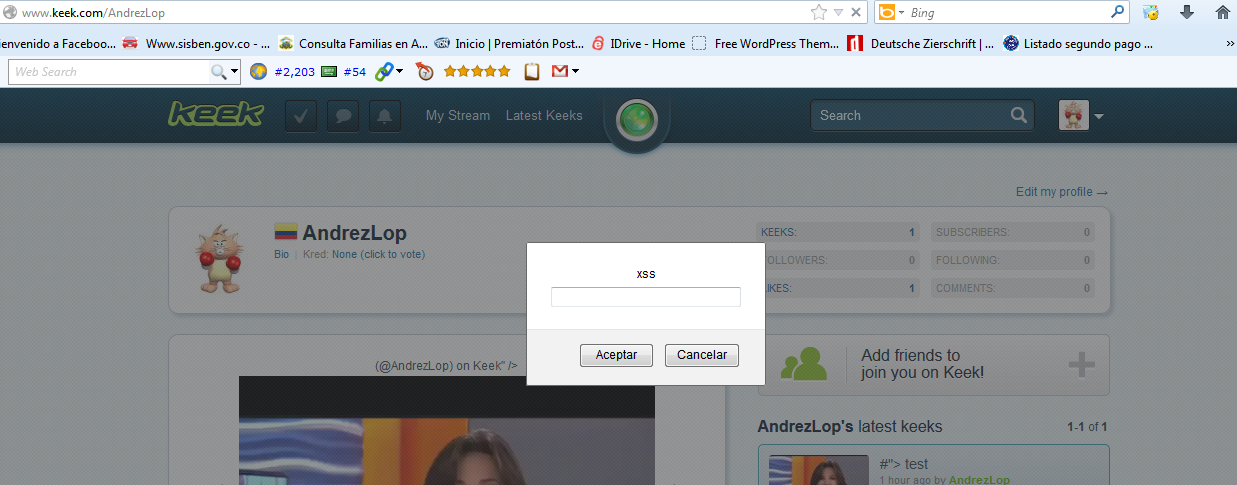

Keek es una nueva plataforma de red social que permite a los usuarios crear 36 segundos de videos (“Keeks”) utilizando la cámara web, el iPhone o dispositivos Android y compartirlos con otras personas alrededor del mundo. Los usuarios siguen, suscríbase y responden a los vídeos, ya sea con comentarios de texto o respuestas de vídeo (“keekbacks“).

La aplicación móvil Keek está disponible en el iTunes App Store y Google Play.

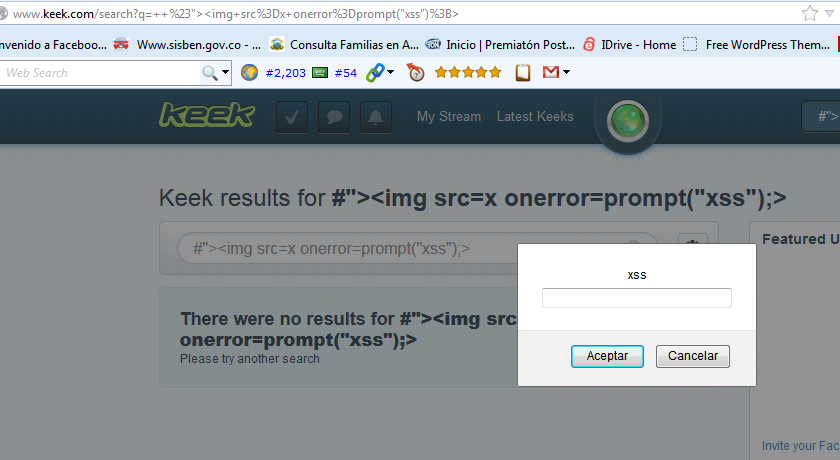

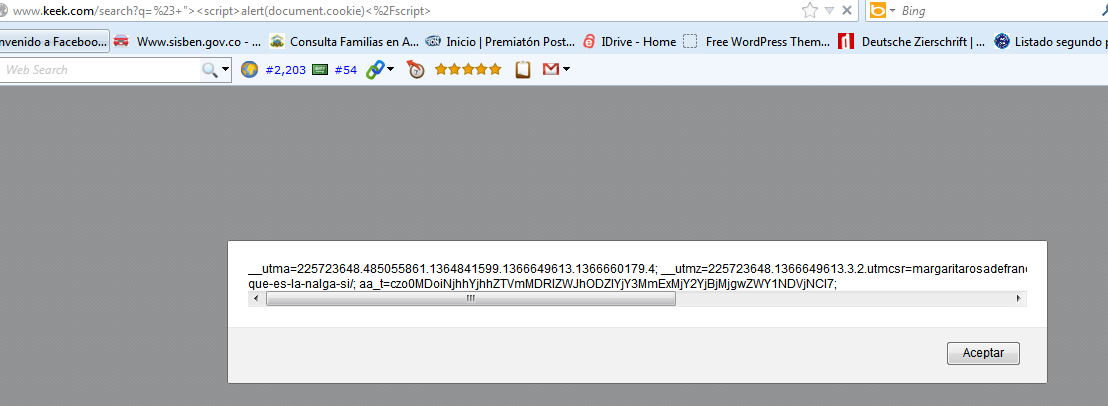

y no solo un alert tambien el me permitia por medio de la busqueda saber mi cookie en esa web. ![]()

este aun esta funcionando asi que si quiere hacer alguna prueba ps adelante! todo suyo jejeje! y aqui mas juegos…:

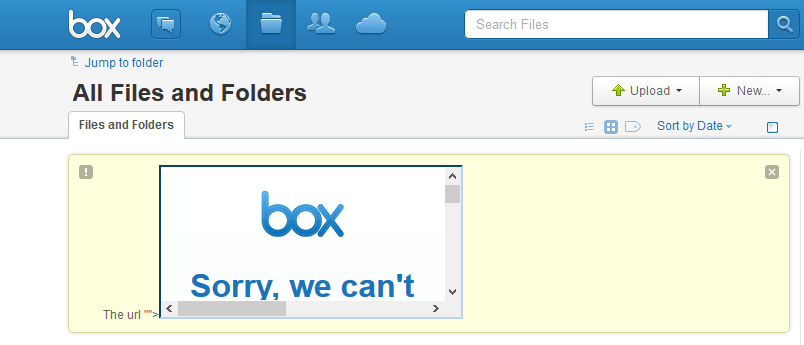

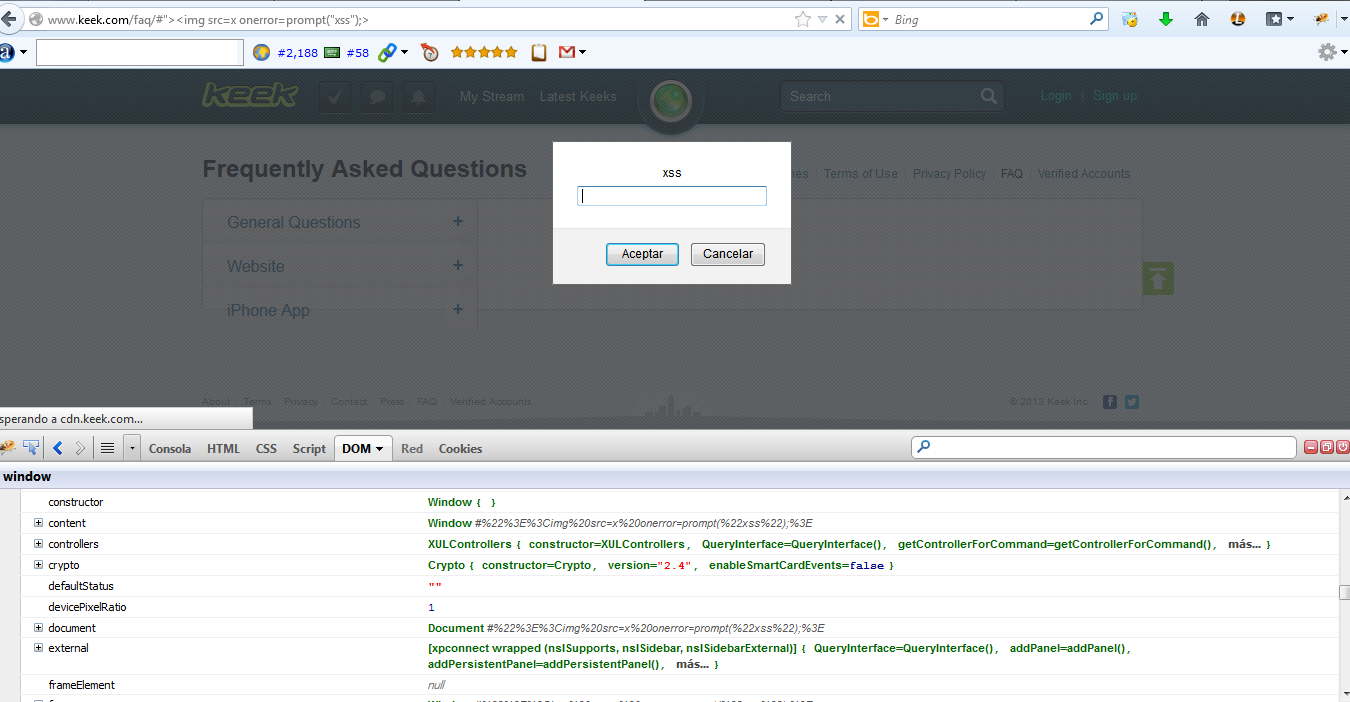

Ya pasando a otro lugar tipo de Cross site scripting nos vamos por el DOM-XSS

Este lo encontre en “FAQ” o en español preguntas frecuentes o seccion de ayuda ![]()

Aqui la foto del DOM-XSS

Bueno lo cierto esque tambien encontre un Full path diclosure Este no lo divulgare, encuentrelo ustedes ![]()

Bueno por parte de base de datos no encontre nada supongo que maneja un No-SQL como Mongol o CouchDB.

Gracias a todos por leer.. y Saludos a todo el equipo de WebSecurityDev.

Bytes!