Saludos queridos lectores, de WebSecurityDev hoy quiero contarles Acerca de una vulnerabilidad encontrada en MEGA. El día de ayer a las 10:44 PM, 6 de noviembre, leí en twitter una publicación donde MEGA decía que había nacido con nuevas mejoras y optimizaciones.

Inmediatamente ingrese a MEGA, para descubrir posibles vulnerabilidades, y descubrí lo siguiente.

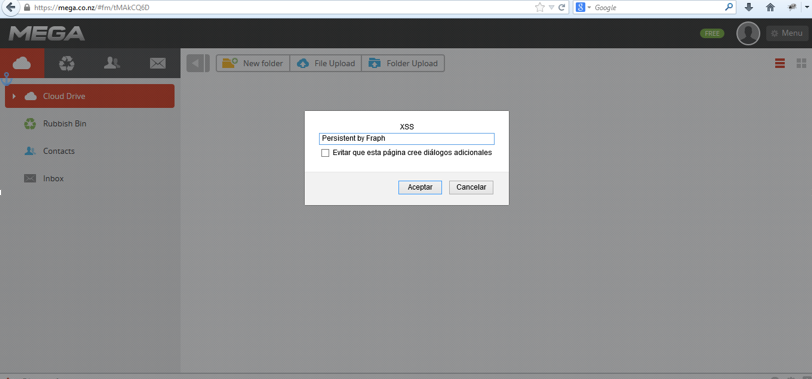

Después de tardar 5 minutos intentando bypassiar, para sacar una posible alerta, me comunique con mi viejo amigo Dylan Irzi, y comenzamos a bypassiar hasta que en un momento inesperado logre bypassiar.

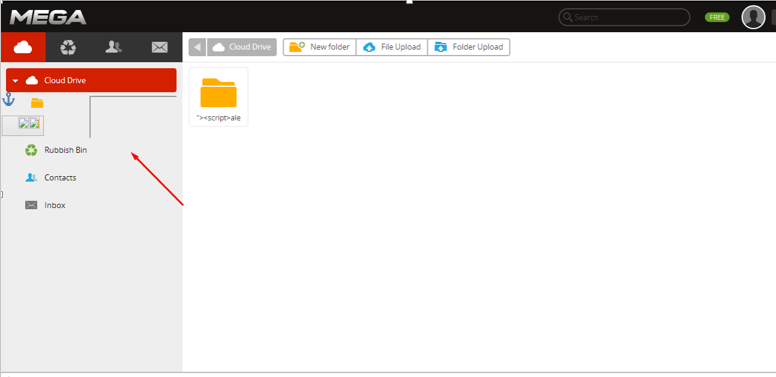

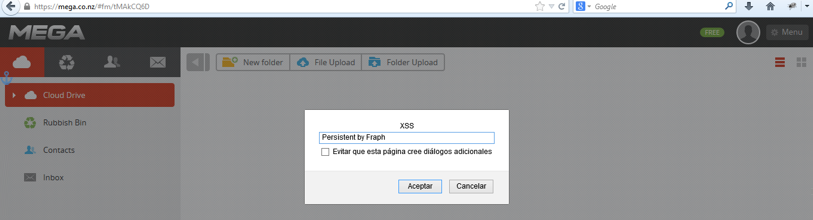

Esta vulnerabilidad consistía en que al crear una carpeta, podía insertar y ejecutar un vector de ataque XSS, y compartir la carpeta afectada, con otras personas, aunque también se ejecutaba de manera almacenado cuando eliminabas la carpeta que ya habías Agrietado.

Estado de la Vulnerabilidad: Fixed.

Empezemos con el Reporte. La PoC.

Título: XSS Persistente y Almacenado en mega.co.nz

Acerca del Autor: Fraph – José Pino – Colombiano.

Twitter: @Fr4phc0r3

Descripción: Independent Security researcher de 17 años, con Hall of Fame en MailChimp, Viadeo, Sifter, Activeprospect, 37signals, Snappy, Wizehive, Bugsheet, Postmark y Certificado como WhiteHat en Apptentive.

Alcance de Vulnerabilidad: Medium

Browsers: Mozilla, Chrome & Opera.

Vector de Ataque: </script>”>’><script>prompt(String.fromCharCode(70, 114, 52, 112, 104))</script>

Video de Prueba de Concepto. (PoC)

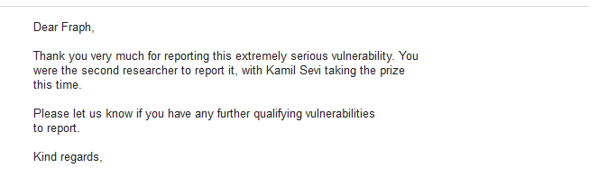

Después de eso el día de hoy recibí el siguiente mensaje de parte del equipo de seguridad.

Por ultimo le doy las gracias a @Dylan_irzi11 por dejarme publicar este artículo en WebSecurityDev y a DIOS.

Atentamente: Fraph

Desde Colombia para el Mundo. Happy Hacking! To Play.