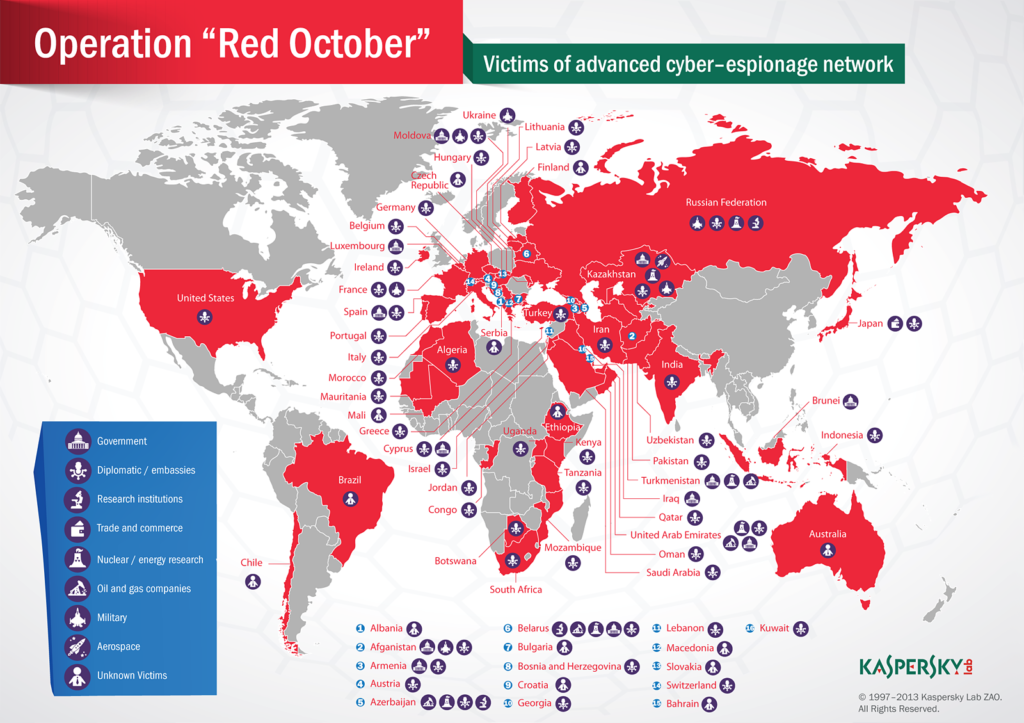

Kaspersky acaba de publicar un extenso reporte sobre un virus que, desde 2007, ha robado información de organizaciones diplomáticas, entidades gubernamentales y laboratorios de investigación científica. Los ataques se dieron principalmente en Russia y en el este de Europa, pero también se detectó actividad en Norteamérica y Europa occidental.

Kasperky Indentifico y realizo un mapa de de ataque de dicho virus. ( lo pueden ver arriba ) en donde sus principales objetivos eran objetivos gubernamentales, y centros cientificos.

En octubre de 2012 Kaspersky Lab equipo de expertos inició una investigación a raíz de una serie de ataques contra las redes informáticas internacionales dirigidas a las agencias de servicios diplomáticos. A gran escala, los ciber-espionaje red se reveló y analizados durante la investigación. Según el informe de análisis de Kaspersky Lab, la Operación “Red Octuber“, llamado “Rocra” para el cortocircuito, está todavía activo a partir de enero de 2013, y ha sido una campaña sostenida que se remonta hasta 2007.

Advanced Red Octuber Cyber-espionaje de red: Los atacantes han estado activos por lo menos desde 2007 y se han centrado en las agencias diplomáticas y gubernamentales de diversos países de todo el mundo, además de las instituciones de investigación, los grupos energéticos y nucleares, y el comercio y los objetivos aeroespaciales. Los atacantes “Red Octuber” diseñado su propio malware, identificado como “Rocra”, que tiene su propia arquitectura modular única compuesta de extensiones, módulos maliciosos que roban información-y backdoors.

Los atacantes información utilizada con frecuencia exfiltraron de las redes infectadas como una manera de tener acceso a los sistemas adicionales. Por ejemplo, las credenciales robadas fueron compilados en una lista y se utiliza cuando los atacantes necesitan para adivinar contraseñas o frases para acceder a los sistemas adicionales.

Para el control de la red de equipos infectados, los atacantes crearon más de 60 nombres de dominio y las ubicaciones de varios servidores de hosting en diferentes países, siendo la mayoría en Alemania y Rusia. Análisis de Kaspersky Lab de Comando y Control de Rocra (C2) muestra que la infraestructura de la cadena de servidores estaba trabajando como proxies para ocultar la ubicación del servidor de control de la ‘nave nodriza’.

La información robada de los sistemas infectados incluye documentos con extensiones: txt, csv, eml, doc, vsd, sxw, odt, docx, rtf, pdf, mdb, xls, wab, RST, XPS, la UAI, cif, llave, crt, cer, hse, PGP, GPG, xia, xiu, xis, xio, xig, acidcsa, acidsca, aciddsk, acidpvr, acidppr, acidssa. En particular, el “ácido *” extensiones parece referirse al software clasificado “Acid Cryptofiler”, que es utilizado por varias entidades, desde la Unión Europea a la OTAN.

Infección de las Víctimas

Para infectar los sistemas de los atacantes enviaron un objetivo de phishing de correo electrónico a una víctima que incluía un troyano gotero personalizado. Con el fin de instalar el malware e infectar el sistema del correo electrónico malicioso incluido hazañas que fueron manipuladas por las vulnerabilidades de seguridad dentro de Microsoft Office y Microsoft Excel. Las hazañas de los documentos utilizados en los correos electrónicos de phishing fueron creados por los atacantes y otros empleados durante los ataques informáticos diferentes, incluyendo activistas tibetanos, así como objetivos militares y del sector energético en Asia. Lo único que ha cambiado en el documento utilizado por Rocra fue el ejecutable incorporado, que los atacantes lo reemplazó con su propio código. Cabe destacar que uno de los comandos del gotero troyano cambia la página de códigos predeterminada del sistema de la sesión de símbolo del sistema para 1251, que se requiere para representar las fuentes cirílicas.

Hoy por hoy no se sabe quien o que gobierno se beneficia de esta informacion robada. pero lo que esta claro que la cyber-guerra entre paises existe! y quede desde años pasados muchos paises en empezado con una carreara en el cyber-espacio.

Sadran nuevos virus espias a la luz?? el tiempo nos lo dira.