Esta amenaza de plataforma macOS puede robar contraseñas, cifrar archivos, eliminar datos e instalar puertas traseras.

Investigadores han descubierto una versión actualizada del malware RustBucket que se dirige específicamente a los usuarios de macOS. Esta versión incluye capacidades mejoradas para una penetración sigilosa en el sistema y evasión de la detección antivirus. Expertos de Elastic Security Labs señalaron en su informe recientemente publicado que esta variante de RustBucket, parte de la familia de malware dirigida a sistemas macOS, incorpora características de persistencia que estaban ausentes en versiones anteriores. También enfatizan que el RustBucket actualizado utiliza una estrategia de infraestructura de red flexible para gestionar y coordinar de manera efectiva sus acciones.

RustBucket es un conjunto de herramientas desarrollado por un actor de amenazas cibernéticas norcoreano conocido como BlueNoroff y está asociado con el grupo de hackers de élite llamado Lazarus Group, responsable de numerosas operaciones cibernéticas. A su vez, el Lazarus Group opera bajo el control de la principal agencia de inteligencia de Corea del Norte, la Oficina General de Reconocimiento (RGB, por sus siglas en inglés).

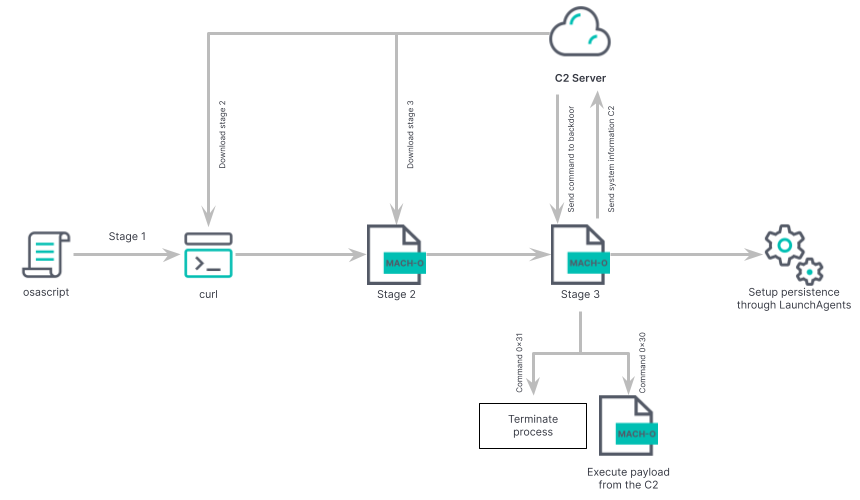

El malware fue descubierto en abril de 2023, cuando Jamf Threat Labs lo describió como una puerta trasera basada en AppleScript capaz de recibir cargas secundarias desde un servidor remoto. El malware secundario, compilado en Swift, está diseñado para ser descargado desde el servidor de control y comando del malware primario RustBucket. Es un archivo binario basado en Rust con amplias capacidades de recopilación de información, lo que le permite adquirir y ejecutar archivos binarios Mach-O adicionales o shells en sistemas comprometidos.

Si bien esta es la primera instancia del malware BlueNoroff dirigido específicamente a usuarios de macOS, ha surgido una versión de RustBucket para .NET con un conjunto de funciones similares en la naturaleza. Una revisión analítica de la campaña RustBucket realizada por la empresa francesa de ciberseguridad Sekoia a finales de mayo de 2023 destaca la actividad reciente del grupo de hackers Bluenoroff y su uso de lenguajes multiplataforma para desarrollar malware. Es probable que este enfoque tenga como objetivo expandir sus capacidades y aumentar el número de posibles víctimas.

La cadena de infección implica un archivo de instalador de macOS que instala un lector de PDF falso pero funcional. Un aspecto significativo del ataque es que la actividad maliciosa se desencadena solo cuando se abre el archivo PDF infectado utilizando el falso lector de PDF. Los vectores de entrada iniciales incluyen correos electrónicos de phishing y el uso de cuentas falsas en redes sociales. Los ataques observados se dirigen principalmente a instituciones financieras en Asia, Europa y Estados Unidos, lo que indica una intención de generar ganancias ilícitas al evadir sanciones.

Una característica notable de la versión recientemente descubierta es su forma poco común de mantenerse activa y su dependencia de un dominio DNS dinámico [docsend(dot)linkpc(dot)net] para el control y comando.

Según los investigadores, la muestra actualizada de RustBucket establece su propia persistencia al agregar un archivo plist en la siguiente ruta:

/Users/

Además, copia el archivo binario del malware en la siguiente ruta:

/Users/.